Test de Midnight Protocol - Piratage de clavier

Bousculons tous les doutes immédiatement : il ne s’agit pas du tout d’une simulation ni d’un didacticiel de piratage informatique. C’est du pur enrobage thématique, très bien fait au passage, mais s’engager dans le jeu n’exige aucune connaissance en code, en programmation ou en quoi que ce soit d'autre. Midnight Protocol se décrit comme un jeu de rôle tactique et narratif, dans lequel tous les ordres sont donnés par des commandes au clavier, un peu comme Duskers ou The Textorcist. La souris ne fonctionne pas ici, faites chauffer les doigts ! Enfin, tranquillement, puisque c’est du tour par tour, on a tout le temps de taper les instructions, simples et compréhensibles. Si quelques missions sont limitées en nombre de tour, on n’a généralement aucune pression en jouant.

Midnight Protocol est développé depuis la Belgique par le studio LuGus et est édité par Iceberg Interactive. Le jeu est disponible en version finale depuis octobre 2021, chez Steam pour Windows, Linux et Mac, au prix 15€ environ, et ce sera au choix en anglais, allemand, russe et chinois, mais pas en français. La situation initiale est que vous êtes pirate, étrangement libéré sous condition, et qu’évidemment vous devez briser votre conditionnelle pour résoudre un mystère mystérieux, qui s’épaissit à mesure que les révélations se font.

Dans les faits, j’ai trouvé que c’était proche du puzzle, avec parfois des choix pour faire avancer le récit. Garder les informations pour soi, les rendre publiques ou les détruire ? Transférer l’argent sale sur son compte personnel, sur une autre cible avec un pseudonyme ou encore tout donner à un groupe en échange de réputation ? Chaque choix de ce type oriente légèrement la suite par un jeu de gain et perte de réputation, donnant une certaine rejouabilité au titre.

Puzzle, car à mesure de la progression, on a la possibilité d’acheter et d’améliorer différents programmes, qui sont très typiquement des compétences ou des cartes que l’on retrouve dans d’autres jeux tactiques. Bloquer, attaquer, se cacher, divertir et autres variantes. Ces programmes coûtent des points à activer et on ne peut naturellement en utiliser qu’un nombre limité par mission. Un petit côté Deck Building (jeu de cartes), assez bien intégré et peu soumis aux lois du hasard. On décide des achats et des activations, il n’y a pas de pioche.

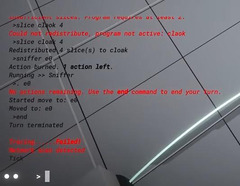

Par la structure des niveaux, il est possible de tricher ou d’abuser du système, pour lui trouver la solution ultime en fonction de notre main, des programmes que l’on a et des résultats souhaités. En effet, les niveaux sont des séries de nœuds et de routes, et l’on (dé)place nos pions sur ces points, avec des ordres au clavier. Exemple, Move B3 pour déplacer notre avatar au nœud B3 ou Sniffer C2 pour utiliser le programme du même nom en C2. Pour abuser de cela, il suffit d’explorer les niveaux, de découvrir les pièges et récompenses puis d'abandonner et recommencer en sachant la route parfaite, la plus rapide, la moins coûteuse, la plus sûre, etc. Si on peut le regretter, c’est aussi une chance pour les joueurs ou joueuses obtenant des résultats médiocres de ne pas être bloqués, d’avoir une chance d’avancer.

Les règles du jeu sont rapidement assimilées : nos actions utilisent des Slices (tranches), qui sont limités, et coûtent des tours, qui donnent à l’IA l’occasion de repérer les Traces que l’on laisse en s’infiltrant dans la machine. Avec notre Deck de 6 programmes, il faut atteindre certains points du réseau. Beaucoup de programmes ont des degrés de puissance, par exemple Dagger inflige 10 dégâts pour un coût de 3 Slices ou 15 pour 4 Slices.

Les programmes permettent d’aborder une même situation de différentes manières, en particulier par une approche furtive ou brutale. L’association ou l’utilisation conjointe de certains programmes mènent à des effets variés. Ainsi, on peut très bien utiliser Dagger pour détruire un gardien (anti-virus, firewall... nommés ICE pour Contre-mesure d’Intrusion Électronique), avancer et se faire griller par une sentinelle cachée, puis se régénérer pour repartir de plus belle en effaçant ses Traces. Ou, même situation, on peut commencer par Sniffer pour inspecter la route vers le prochain nœud, qui révèle alors la sentinelle, avant de lancer un Tunnel pour passer directement, mais le Tunnel risque de laisser plus de Traces et on risque de ne pas avoir assez de Slices pour à la fois maintenir le Tunnel et générer moins de Traces. À moins que l’on ne claque un Buffer juste avant ? Tactiques et choix individuels font assez bon ménage ici.

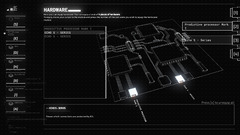

Visuellement, les images et vidéo disponible un peu partout parlent d’elles-même. Midnight Protocol mise sur l’immersion dès l’écran d’accueil et le menu et garde sa direction jusqu’au bout. C’est finalement très classique comme représentation du piratage informatique, avec ses réseaux et ses icônes, mais c’est plaisant, lisible et jouable. N’ayez pas peur des grandes pages avec des e-mails à écrire que l’on voit dans les présentations du jeu. Décevant ou non, c’est de l’auto-complétion. S’il faut effectivement aller dans un menu qui se nomme [E]mail, ou [H]ardware, ou In[T]ranet, c’est comme aller dans un menu qui se nomme "Journal de quêtes" ou "Équipement" ou "Missions". Ensuite, il suffit d’appuyer sur Tabulation pour écrire un message de plusieurs lignes, que l’on peut lire pour l’ambiance, mais qui souvent ne sert qu’à ça, l’ambiance. Jouer sans comprendre un mot d’anglais risque d’être difficile, mais un niveau de lycéen pas trop endormi devrait suffire pour tout le reste. La bande musicale est également envoûtante, discrète et soulignant les quelques effets sonores à base de blip, crsh et brooo. Bref, sans être d’une qualité inouïe, tout est bien fait et au service du jeu. Options bienvenues : il est possible de supprimer tous les artefacts visuels, les flous, le bloom, les distorsions et autres aberrations.

Ajout de dernier instant, alors que j’allais publier cette présentation, les développeurs ont sorti une mise à jour avec un mode de jeu en temps réel, en beta. J’ai testé rapidement, et... ce n’est pas pour moi, haha ! La grosse différence est que l’on n’est plus limité dans le nombre d’actions par tour, puisqu’il n’y a plus de tour. À la place, un compte à rebours est placé dans le coin supérieur droit et il est synonyme d’échec s’il arrive à zéro. Il faut bien connaître toutes les commandes, et taper rapidement au clavier, pour arriver au bout des niveaux dans ce mode. À vous de voir, c’est en beta, c’est au choix, et c’est bien ainsi.

Vidéo de présentation officielle :

Test réalisé sur PC Linux par Tchey à partir d'une version fournie par l'éditeur.

Sur le même sujet :

| Plateformes | Linux, MacOS, Windows |

|---|---|

| Genres | Puzzle, réflexion, stratégie, tactique au tour par tour, contemporain, cyberpunk, science-fiction |

| Sortie |

Octobre 2021 |

Réactions

Pas de compte JeuxOnLine ?

Créer un compte